Apple-käyttäjät varokaa tätä haittaohjelmaa käyttää MS Wordia tarttumaan macOS-tiedostoihin

Makro-pohjaiset hyökkäykset Microsoft Word -asiakirjoista ovat olleet jo jonkin aikaa olemassa, koska niitä pidetään edelleen yksi tehokkaimmista tavoista vaarantaa Windows-kone. Nyt näyttää siltä, että tämä hyökkäysmuoto on matkalla myös Maciin.

Turvallisuustutkijat ovat onnistuneet tunnistamaan tällaisen hyökkäyksen Mac-laitteeseen Word-tiedoston avulla "USA: n liittolaiset ja Rivals Digest Trumpin voitto - Carnegie Endowment for International Peace". Tiedoston sisällä on piilotettu makro, joka voidaan käynnistää, jos käyttäjä avaa asiakirjan Word-sovelluksessa, joka on määritetty sallimaan makrot.

Jos käyttäjä päättää avata tiedoston huolimatta siitä, että se avautuu, se avautuu upotettu makro jatkuu tarkistaakseen, onko LittleSnitch-suojauspalomuuri käynnissä. Jos näin ei ole, makro lataa salatun hyötykuorman osoitteesta securitychecking.org. Kun lataus on valmis, makro purkaa hyötykuorman käyttämällä koodattua avainta, jota seuraa hyötykuorman suorittaminen.

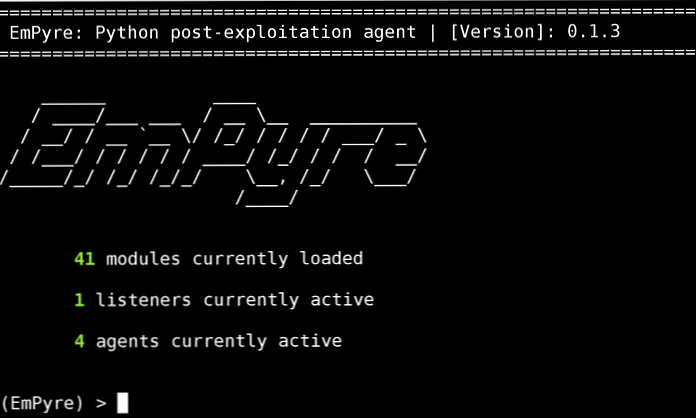

Turvatutkijoiden mukaan makroissa oleva Python-pohjainen koodi on lähes a suora kopio tunnetusta avoimen lähdekoodin Mac-kehyksestä nimeltä EmPyre. Vaikka tutkijat eivät pysty saamaan käsiään securitychecking.orgin käyttämälle hyötykuormalle, EmPyre-komponentit tarkoittavat, että makro voisi sitä voidaan käyttää web-kamerien seurantaan, varastaa avainnippuun tallennetut salasanat ja salausavaimet ja käyttää selaushistoriaa.

Tämä haitallinen Word-tiedosto merkitsee ensimmäistä kertaa, kun joku on yrittänyt kompromissi Maciin makro väärinkäytön avulla. Vaikka haittaohjelmat eivät ole etukäteen etukäteen, sitä ei ole kiistetty makrot ovat edelleen erittäin tehokkaita koneen vaarantamisessa. Mac-käyttäjien pitäisi todennäköisesti olla erityisen valppaita Word-tiedostojen osalta.

Lähde: Ars Technica